Μερικά από τα χαρακτηριστικά ασφαλείας του Gmail που είναι υπεύθυνα για τον εντοπισμό κακόβουλων μακροεντολών μπορούν να παρακαμφθούν απλά και μόνο με τη διάσπαση των “λέξεων ενεργοποίησης (trigger words)” στη μέση ή κατά μήκος της σειράς, σύμφωνα με αυτά που ανακάλυψαν οι ερευνητές ασφαλείας από τη SecureState.

Οι μακροεντολές είναι κομμάτια script που επισυνάπτονται στα αρχεία Office, τα οποία αν ο χρήστης το επιτρέψει, μπορεί να εκτελεστούν και να αυτοματοποιήσουν μια σειρά από διεργασίες.

Δημιουργήθηκαν για να απλοποιήσουν διάφορες εργασίες στις δουλειές. Οι μακροεντολές έχουν κακοποιηθεί από το ξεκίνημά τους από συγγραφείς κακόβουλου λογισμικού για να πραγματοποιούν κακόβουλες διεργασίες που οδηγούν στην εγκατάσταση κακόβουλου λογισμικού σε στοχευμένα συστήματα.

Η Microsoft μπλοκάρει την αυτόματη εκτέλεση αυτών των scripts, καθώς και οι πάροχοι υπηρεσιών ηλεκτρονικού ταχυδρομείου έχουν αρχίσει τη σάρωση των συνημμένων αρχείων για έγγραφα που περιέχουν macro scripts.

Η SecureState λέει ότι το Gmail εντοπίσει αμέσως ένα έγγραφο του Office ως κακόβουλο αν το script χρησιμοποιεί κάποιες λέξεις κλειδιά.

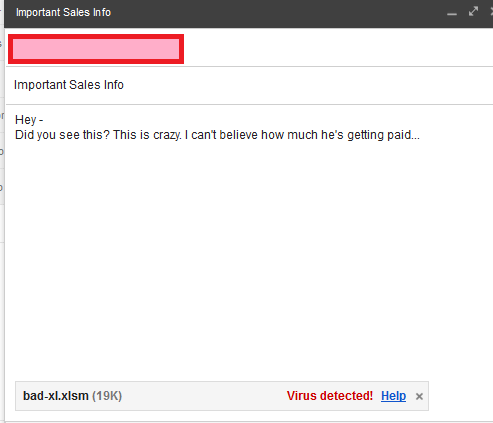

Κατά τις δοκιμές τους, το Gmail εντόπισε ένα αρχείο Excel ως κακόβουλο όταν ο exploit κώδικας περιείχε τη λέξη “powershell”, ένα πολύ ισχυρό βοηθητικό πρόγραμμα scripting της Microsoft, το οποίο οι μακροεντολές θα μπορούσαν να καλέσουν για να αλληλεπιδράσουν με το υποκείμενο Windows λειτουργικό σύστημα.

Προς έκπληξή τους, χωρίζοντας τη λέξη, είτε τοποθετώντας την σε δύο γραμμές είτε χωρίζοντάς την σε δύο strings γινότανε παράκαμψη του φίλτρου ασφαλείας του Gmail.

Ένας εισβολέας με γνώση αυτού του τεχνάσματος χρειαζόταν μόνο να προσαρμόσει το exploit του διαχωρίζοντας κάθε πιθανή κλήση για το βοηθητικό πρόγραμμα Powershell σε δύο ξεχωριστές γραμμές, όπως φαίνεται παρακάτω.

Κώδικας:

Str = “powershe”

Str = Str + “ll.exe -NoP -sta -NonI -W Hidden -Enc JAB3”

Επιπλέον, ο ερευνητής Mike Benich της SecureState, λέει επίσης ότι το Gmail ανιχνεύει ως κακόβουλο κάθε macro scripts μέσα στα Excel αρχεία που ενεργοποιούν τη λειτουργία “workbook open”.

Ο ερευνητής λέει ότι ήταν σε θέση να παρακάμψει αυτό το χαρακτηριστικό ασφάλειας, απλά μετακινώντας τον exploit κώδικα μέσα σε ένα κουμπί.

Ο κακόβουλος κώδικας δεν θα εκτελούνταν μόλις ο χρήστης ενεργοποιούσε τη δυνατότητα μακροεντολών / επεξεργαζόταν ένα μολυσμένο έγγραφο του Excel, αλλά μόνο αφού πατούσε ένα άλλο κουμπί.

Από τη στιγμή που τα αρχεία του Excel μπορεί να είναι αρκετά πολύπλοκα, δεν είναι πάρα πολύ δύσκολο να φανταστεί κανείς έναν χρήστη να κάνει κλικ σε ένα κουμπί για να συνοψίσει τα πολύπλοκα στοιχεία ενός πίνακα σε ένα γράφημα. Έτσι, το social engineering σε αρχεία Excel δεν είναι δύσκολο να επιτευχθεί.